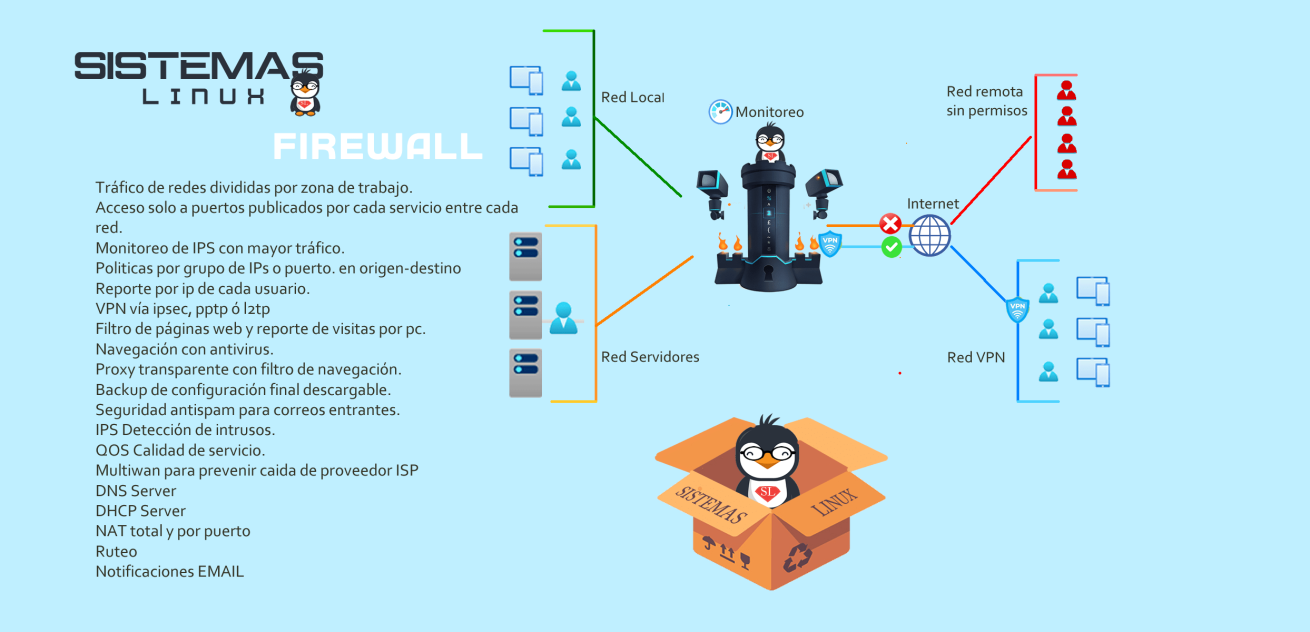

n firewall Linux es una herramienta de seguridad que controla el tráfico de red entrante y saliente en un sistema operativo Linux. Se utiliza para proteger un sistema Linux de ataques externos, así como para restringir el acceso a recursos internos.

El firewall Linux se basa en reglas que determinan qué tráfico se permite y qué tráfico se bloquea. Estas reglas se pueden configurar para controlar el tráfico en función de una serie de factores, como el protocolo de red, el puerto de destino, la dirección IP de origen o la dirección IP de destino.

Los aspectos clave del firewall Linux son los siguientes:

- Reglas: Las reglas son la base de cualquier firewall Linux. Se utilizan para determinar qué tráfico se permite y qué tráfico se bloquea.

- Protocolos: El firewall Linux puede controlar el tráfico en función de los protocolos de red utilizados. Los protocolos de red comunes incluyen TCP, UDP y ICMP.

- Puertos: El firewall Linux puede controlar el tráfico en función de los puertos de destino. Los puertos son puntos de conexión en un sistema que se utilizan para servicios específicos.

- Direcciones IP: El firewall Linux puede controlar el tráfico en función de las direcciones IP de origen o destino. Las direcciones IP identifican de forma única a los dispositivos en una red.

La configuración del firewall Linux es una tarea importante que debe realizar un administrador de sistemas experimentado. Una configuración incorrecta puede dejar un sistema Linux vulnerable a ataques.

Aquí hay algunos consejos para configurar un firewall Linux de forma segura:

- Permitir solo el tráfico necesario: Solo permita el tráfico que sea necesario para que su sistema funcione correctamente.

- Bloquear el tráfico no deseado: Bloquee el tráfico que no sea necesario para que su sistema funcione correctamente.

- Actualizar las reglas del firewall con regularidad: Actualice las reglas del firewall con regularidad para reflejar los cambios en su sistema.

El firewall Linux es una herramienta importante para proteger su sistema Linux. Con una configuración adecuada, puede ayudar a proteger su sistema de ataques externos y restringir el acceso a recursos internos.